Durante el verano, vimos un aumento algo inesperado en los ataques de phishing basados en códigos QR.

Todos estos ataques fueron bastante similares. El objetivo principal era inducir al usuario final a escanear el código QR, donde sería redirigido a una página de recolección de credenciales.

Bastante simple, pero tuvo éxito ya que muchas soluciones de seguridad de correo electrónico no tenían protección de códigos QR y muchos usuarios finales están acostumbrados a escanear códigos QR. Es por eso que vimos un aumento del 587% entre agosto y septiembre de estos ataques.

Los proveedores de seguridad trabajaron furiosamente para desarrollar nuevas protecciones para estos ataques. Y, como siempre sucede, los actores de amenazas respondieron de la misma manera con una nueva variación de los ataques con códigos QR.

En estos ataques, los piratas informáticos utilizan el código QR de una manera diferente. La pregunta inicial es similar, pero hacia dónde va la cadena de redirección es bastante diferente. En resumen, el enlace busca dónde el usuario está interactuando con él y se ajusta en consecuencia. Si el usuario está usando una Mac, aparece un enlace. Si el usuario está usando un teléfono Android, aparece otro.

El objetivo final es el mismo: instalar malware en el endpoint del usuario final y, al mismo tiempo, robar credenciales. Pero al ajustar el destino en función de cómo el usuario final accede a él, la tasa de éxito es mucho mayor.

En un lapso de dos semanas en enero, vimos poco menos de 20.000 de estos ataques.

En este resumen de ataques, los investigadores de Harmony Email discutirán cómo los piratas informáticos están llevando los ataques con códigos QR al siguiente nivel.

Atacar

En este ataque, los piratas informáticos envían códigos QR con enrutamiento condicional basado en el dispositivo.

- Vector: Correo electrónico

- Tipo: Código QR, Redireccionamiento condicional, Recolección de credenciales

- Técnicas: Ingeniería Social, BEC 3.0

- Objetivo: Cualquier usuario final

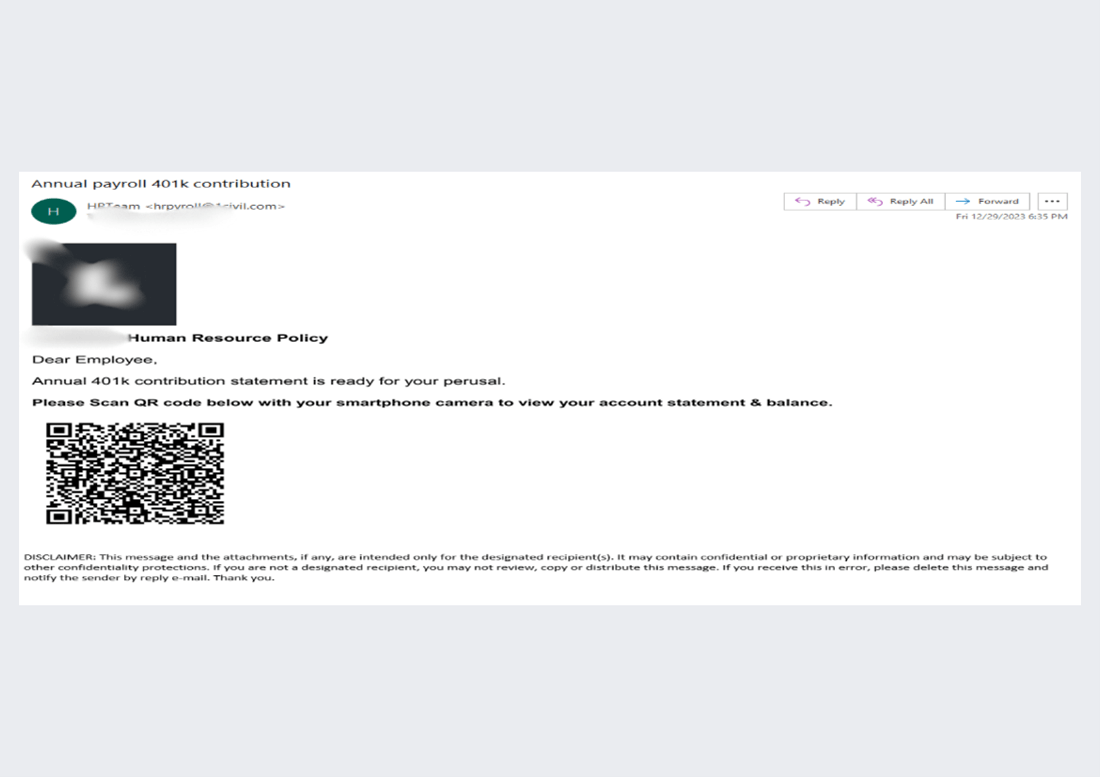

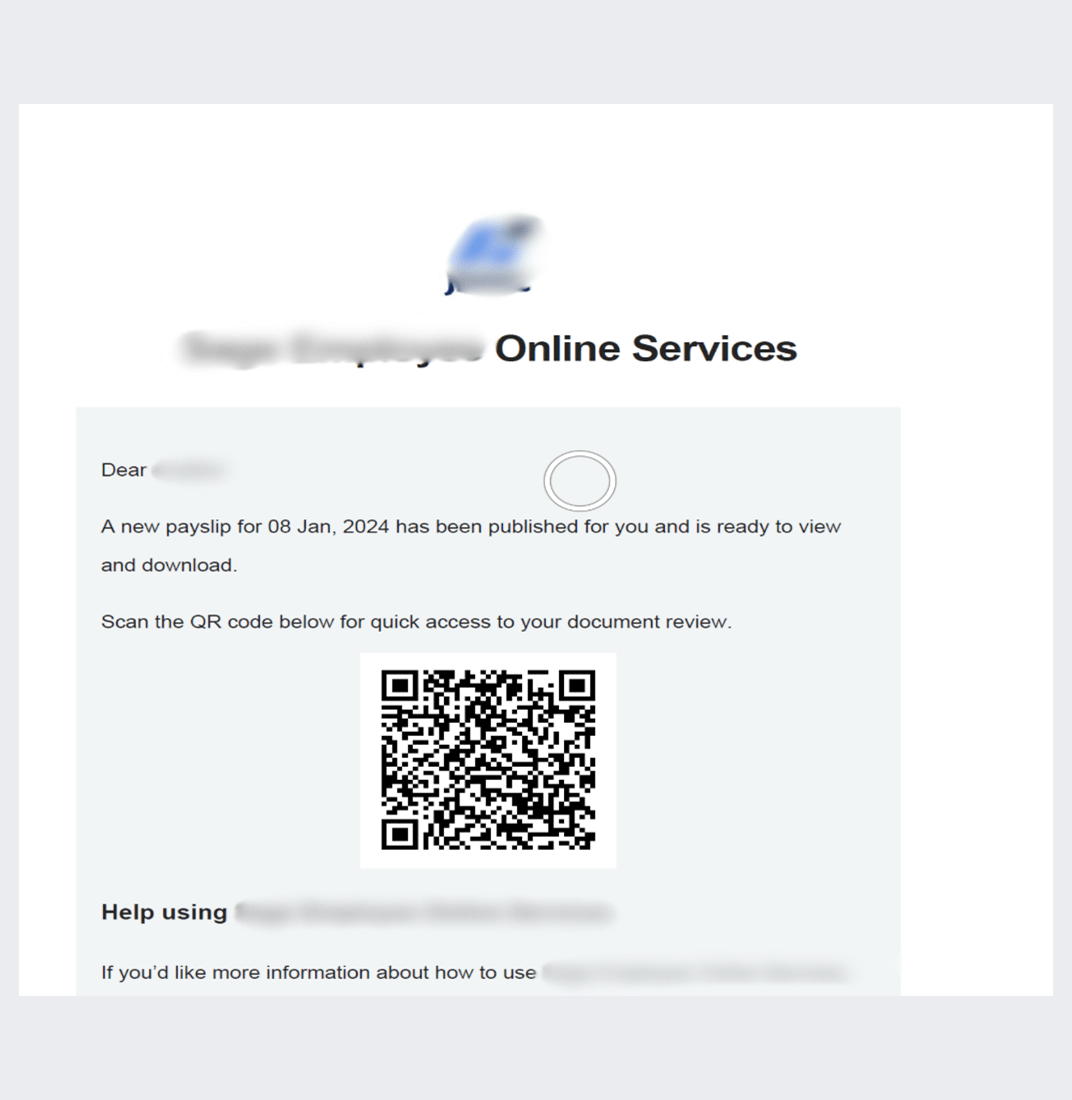

Ejemplo de correo electrónico:

Este correo electrónico comienza como un ataque de phishing basado en un código QR bastante estándar. La petición es que mires la declaración anual de contribución 401K escaneando el código QR. Le dará el saldo de su cuenta para el año.

Lo bueno de este ataque es lo que sucede después.

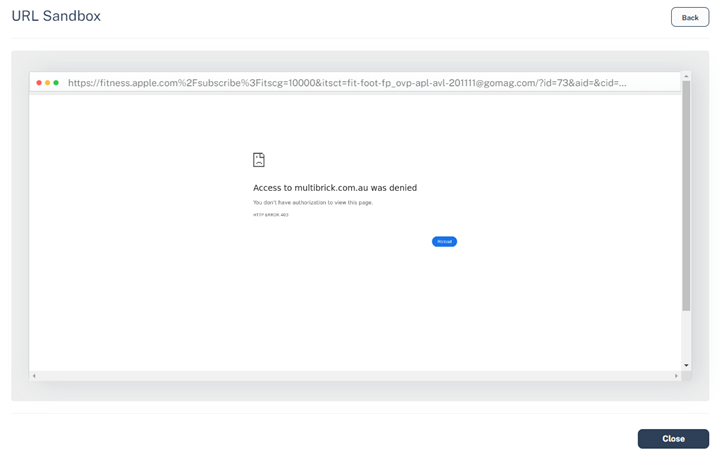

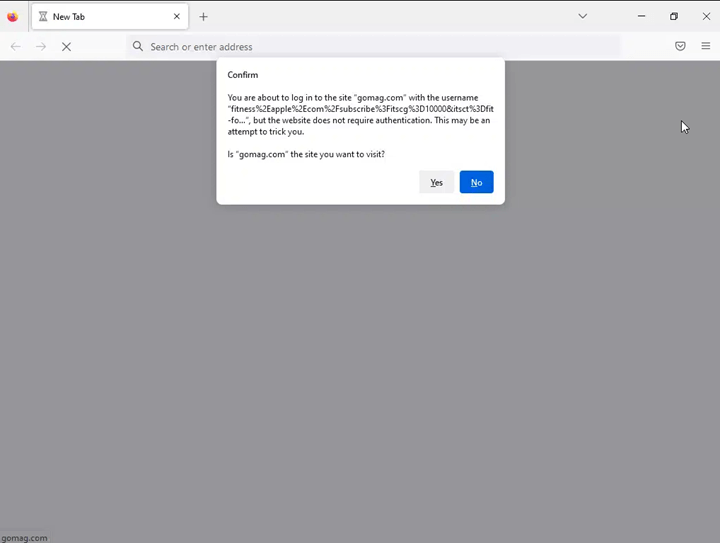

El código QR tiene un punto de destino condicional, basado en el navegador, el dispositivo, el tamaño de la pantalla y más. Dependiendo de los parámetros, el código QR dirigiría a una página diferente.

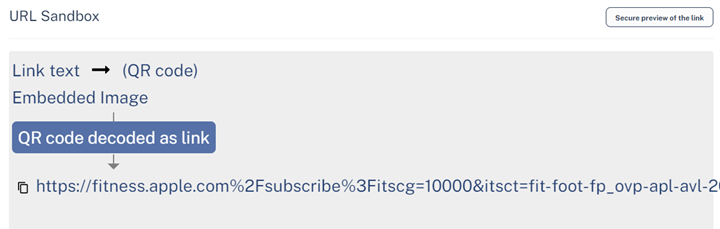

El enlace en el correo electrónico es el mismo:

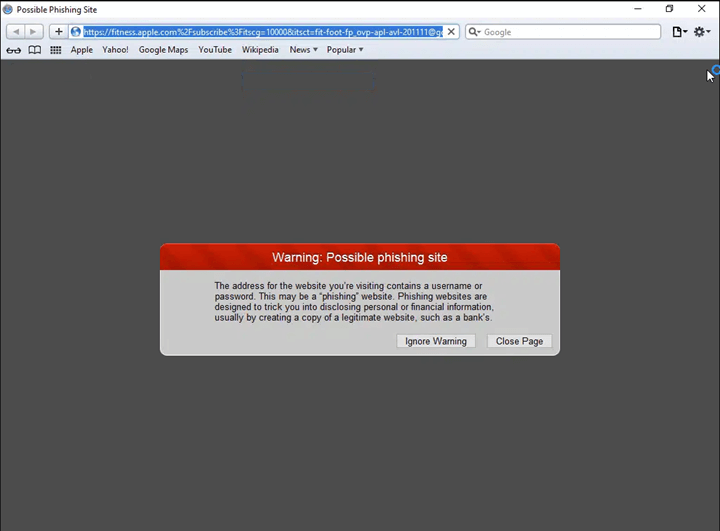

Sin embargo, dependiendo del destino, el resultado cambia:

Esencialmente, hay cuatro capas de ofuscación. Uno de ellos es el propio código QR. La URL incrustada en el código QR parece que va a un dominio de Apple, pero en su lugar se redirige a otro lugar. Luego hay una redirección ciega a otro dominio. Ese dominio tiene comprobaciones automáticas para ver si proviene de un navegador o de un motor de escaneo, y lo redirigirá en consecuencia.

También hay una carga útil que tiene técnicas anti-ingeniería inversa para que, si intentas desofuscarla, consuma recursos infinitos.

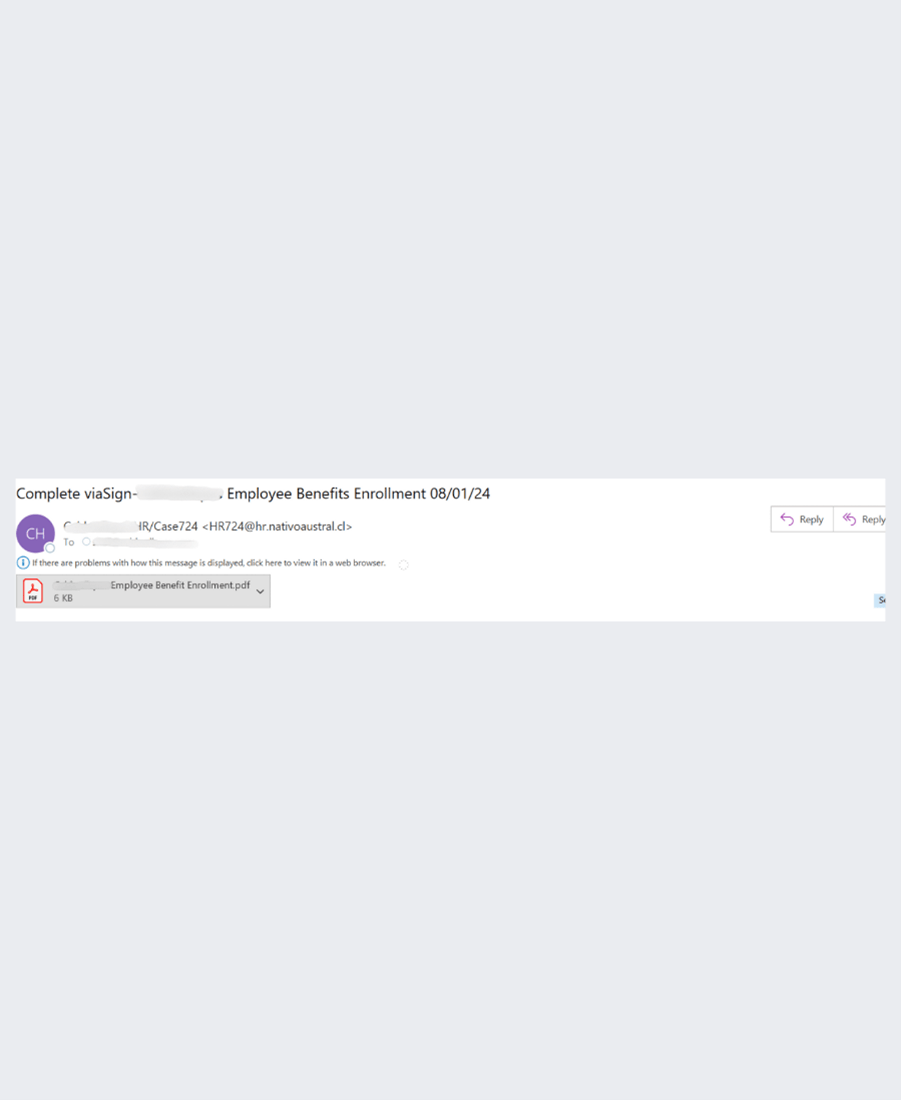

He aquí otro ejemplo. Esto incrusta el código QR en un PDF, adjunto al correo electrónico.

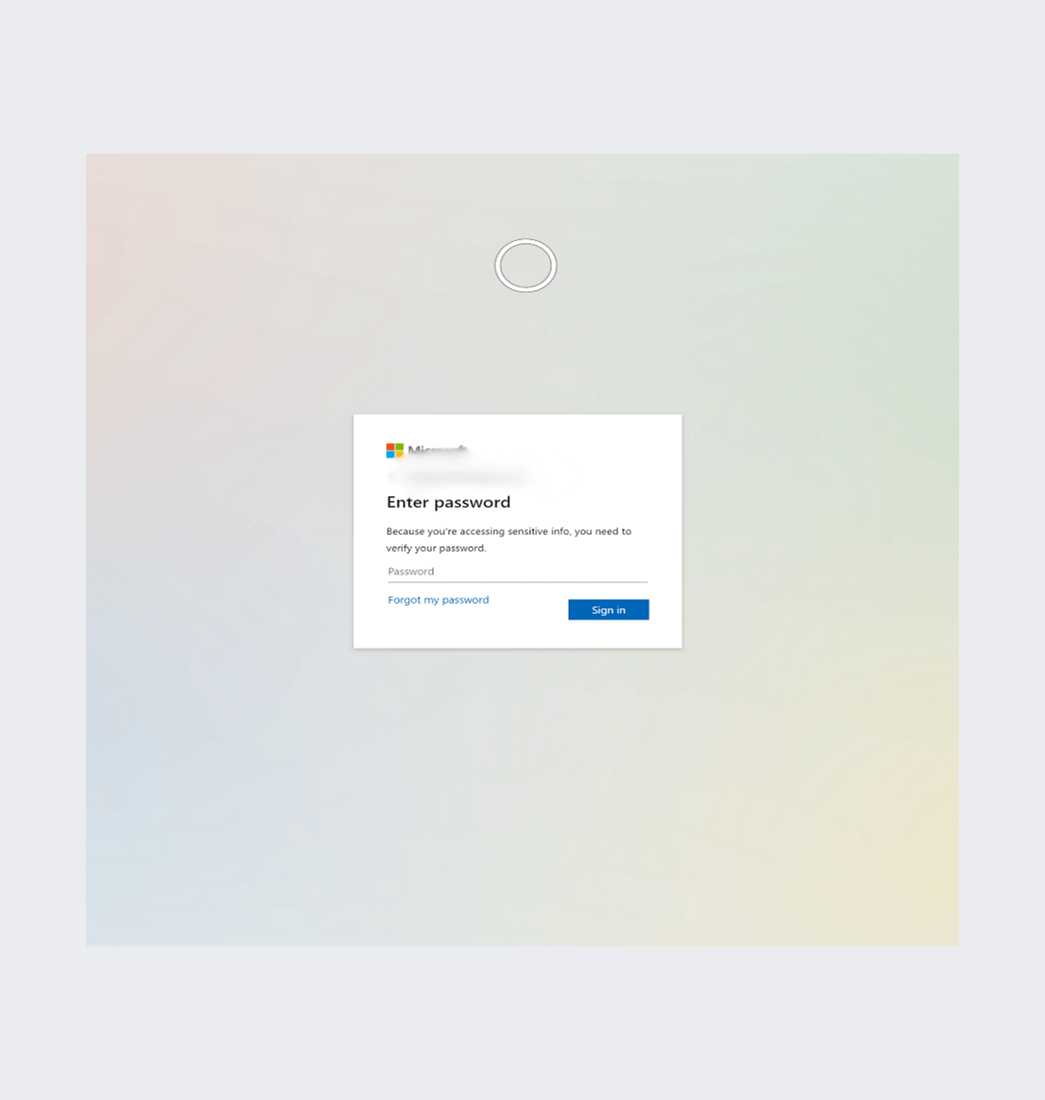

Esto tiene una serie de actividades sospechosas adjuntas, de nuevo en torno a la conexión a un programa para agotar recursos continuamente. También lo lleva a una página de inicio de sesión falsa de Microsoft.

Y aquí hay otra variación:

En todos estos, el enlace en el código QR y el enlace al que te redirige son diferentes.

Técnicas

La redirección en un ataque no es necesariamente nueva, aunque su uso en los códigos QR es fascinante.

Al navegar por la redirección condicional, los piratas informáticos pueden aumentar su capacidad de éxito. Por lo general, las capas de seguridad predeterminadas buscarán una redirección y, si la primera está limpia, la dejarán pasar. (Eso es lo que sucedió en este ataque).

Aquí es donde entra en juego el poder de una solución de seguridad completa. Con una solución de seguridad completa, varias capas pueden trabajar para prevenir estos ataques.

En este ejemplo, una solución de seguridad de correo electrónico puede bloquearlo observando comportamientos sospechosos, como remitentes primerizos, análisis de texto y más. La seguridad del navegador puede bloquearlo inspeccionando el sitio web y emulando cualquier acción. La seguridad móvil puede bloquearlo tras el escaneo real del código QR. Anti-malware puede emular el archivo y comprender lo que sucederá. La seguridad posterior a la entrega puede examinar continuamente la nueva información, escaneando y emulando continuamente la URL.

Estos ataques son difíciles de detener porque comprometen muchas capas diferentes. Sin embargo, haz que todas las capas y la capacidad de detener el ataque aumenten.

Prácticas recomendadas: orientación y recomendaciones

Para protegerse contra estos ataques, los profesionales de la seguridad pueden hacer lo siguiente:

- Implemente una seguridad que utilice la IA para analizar múltiples indicadores de phishing

- Implemente seguridad con la capacidad de decodificar ataques con códigos QR

- Implemente la seguridad con múltiples capas de protección.