El 26 de febrero de 2024, el NIST lanzó la versión 2.0 del Marco de Ciberseguridad. En este blog se revisan los cambios fundamentales introducidos en CSF 2.0 y las consideraciones de seguridad centradas en los datos que se deben realizar al alinearse con el nuevo marco.

A medida que los ciberdelincuentes se vuelven más sofisticados, eficientes y astutos, es fundamental evolucionar la forma en que protegemos nuestros datos de ellos, tanto desde una perspectiva tecnológica como operativa. El Marco de Ciberseguridad (CSF, por sus siglas en inglés) del Instituto Nacional de Estándares y Tecnología (NIST, por sus siglas en inglés) ha estado sirviendo como un faro guía sobre cómo las organizaciones pueden defenderse contra el cibercrimen desde 2014, y diez años después, el NIST ha lanzado la última versión del CSF.

Cambios clave

NIST CSF 2.0 presenta varias actualizaciones de la versión anterior, incluido un alcance ampliado, una nueva función y una reorganización de categorías y subcategorías.

Alcance ampliado:

CSF 2.0 es mucho más amplio que la versión anterior al extender la orientación a organizaciones de todos los tamaños, sectores y niveles de madurez, no solo a la infraestructura crítica. La orientación se ha modificado en todo el marco para reflejar este alcance más amplio. Este cambio permite a todas las organizaciones, como las pequeñas empresas, utilizar el marco de forma eficaz. Este alcance más amplio de la nueva versión del marco también permite que se aplique a nivel mundial y no solo dentro de los Estados Unidos de América.

Introducción de una nueva función:

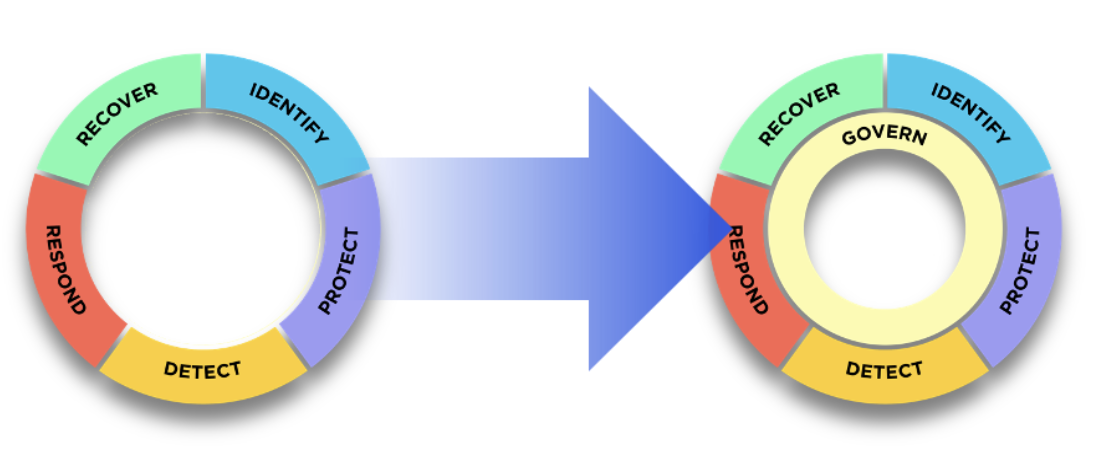

CSF 2.0 continúa con las cinco funciones originales de IDENTIFICAR, PROTEGER, DETECTAR, RESPONDER y RECUPERAR, agregando una nueva función, GOBERNAR. La función GOVERN hace hincapié en los resultados relacionados con la gobernanza. El nuevo modelo CSF 2.0 añade la Función GOVERN en la que giran todas las demás Funciones; esto es fundamental porque la función GOVERN destaca la importancia de la gobernanza en la gestión general de riesgos de ciberseguridad. La gobernanza efectiva es la piedra angular de una organización exitosa, ya que proporciona una estructura para el orden, la transparencia y la rendición de cuentas. Garantiza una toma de decisiones responsable y protege contra los posibles escollos causados por la toma de decisiones basadas en preferencias. La figura 1 muestra la evolución del NIST CSF 1.1 a CSF 2.0.

Figura 1: Evolución del NIST CSF 1.1 a CSF 2.0

Reorganización de Categorías y Subcategorías dentro de las Funciones:

La introducción de la función GOVERN también reestructuró las funciones IDENTIFY, PROTECT, DETECT, RESPOND y RECOVER existentes moviendo algunas categorías y subcategorías a la función GOVERN. A continuación se muestra un resumen de cada función.

- GOBERNAR: Se establecen, comunican y supervisan la estrategia, las expectativas y la política de gestión de riesgos de ciberseguridad de la organización.

- IDENTIFICAR: Se entienden los riesgos actuales de ciberseguridad de la organización.

- PROTEGER: Se utilizan salvaguardas para gestionar los riesgos de ciberseguridad de la organización.

- DETECTAR: Se encuentran y analizan posibles ataques y compromisos de ciberseguridad.

- RESPONDER: Se toman medidas con respecto a un incidente de ciberseguridad detectado.

- RECUPERAR: Se restauran los activos y las operaciones afectados por un incidente de ciberseguridad.

Descripción de los perfiles actuales y de destino de NIST CSF 2.0

CSF 2.0 a menudo se refiere a los perfiles organizacionales. Un perfil organizacional utiliza perfiles actuales y de destino o posturas de ciberseguridad alineadas con el núcleo de CSF 2.0, incluidas las funciones, categorías y subcategorías dentro de CSF 2.0. Estos perfiles se utilizan para comprender, evaluar, adaptar, priorizar y comunicar los resultados del núcleo tal como se evalúan hoy en día y dónde desea mejorar la organización.

Cada perfil organizacional incluye uno o ambos de los siguientes:

- Un perfil actual especifica los resultados básicos que una organización está logrando (o intentando lograr) y caracteriza cómo o en qué medida se logra cada resultado.

- Un perfil objetivo especifica los resultados deseados que una organización ha seleccionado y priorizado para lograr sus objetivos de gestión de riesgos de ciberseguridad. Tiene en cuenta los cambios previstos en la postura de ciberseguridad de la organización, como los nuevos requisitos, la adopción de nuevas tecnologías y las tendencias de inteligencia de amenazas.

Por ejemplo, estima que la puntuación de su perfil actual es un dos para la seguridad de los datos en la función PROTECT de CSF 2.0, y su puntuación objetivo es tres o incluso cuatro. Para aumentar la puntuación de su perfil objetivo, puede invertir en una solución de seguridad de datos para mejorar la forma en que se administran los datos, de acuerdo con la estrategia de riesgo de la organización, al tiempo que protege la confidencialidad, integridad y disponibilidad de la información, mejorando su puntuación de la función PROTECT.

Consideraciones de seguridad de datos al usar NIST CSF 2.0 para evaluar su riesgo de ciberseguridad

Un enfoque de seguridad centrado en los datos puede ayudarle a alinearse más estrechamente con el marco CSF 2.0. Al evaluar su perfil actual y definir su perfil objetivo, estas son algunas áreas de enfoque que puede considerar cuando se trata de proteger los datos:

- GOBERNAR:

- ¿Tiene suficiente visibilidad y control sobre su capa de datos para mejorar su postura de seguridad y cumplimiento?

- ¿Está utilizando flujos de trabajo de mitigación y gestión de riesgos para realizar un seguimiento y comunicar las actividades de riesgo y corrección en curso?

- Como práctica recomendada, ¿ha incorporado informes y paneles fácilmente disponibles que comuniquen de manera efectiva las observaciones sobre los perfiles de riesgo, las tendencias y las brechas de los datos?

- IDENTIFICAR:

- ¿Puede categorizar, inventariar y supervisar sistemas que contienen o manejan datos estructurados y no estructurados?

- ¿Sus activos de datos se clasifican según el riesgo y otros atributos, como el acceso, la ubicación y la criticidad?

- PROTEGER:

- ¿Cómo protege sus datos confidenciales a lo largo del ciclo de vida de los datos, ya sea en reposo, en movimiento o en uso?

- ¿Puede proteger automáticamente sus datos en función de las políticas definidas en la función GOVERN a escala local, en la nube o con repositorios de big data?

- DETECTAR:

- ¿Puede monitorear constantemente el comportamiento no deseado o malicioso y tomar medidas en tiempo real para bloquear la actividad no autorizada?

- ¿Qué tan rápido puede notificar a los equipos de respuesta?

- RESPONDER:

- ¿Ha definido flujos de trabajo manuales y automatizados para solucionar problemas en función de la gravedad y la complejidad?

- ¿Con qué rapidez puede actuar cuando se identifica una actividad no deseada en la función DETECT?

- RECUPERAR:

- ¿Qué procesos tienen implementados para realizar análisis forenses posteriores al evento?

- ¿Puede desarrollar cambios de política recomendados o mejoras de control para minimizar riesgos similares en el futuro?

Thales e Imperva ofrecen un conjunto integral de soluciones que proporciona gobernanza y protección de datos dondequiera que residan. El poder de seguridad y gobernanza de datos de Imperva Data Security Fabric, combinado con la plataforma de seguridad de datos CipherTrust, los módulos de seguridad de hardware y el cifrado de alta velocidad de Thales, ayuda a las organizaciones a alinearse de manera efectiva con el marco NIST CSF 2.0.

Fuente: www.imperva.com