1 - Aviso de CISA: APT iraní explota Log4Shell para violar la agencia del gobierno de EE. UU.

En un exploit público de alto perfil de Log4Shell, un grupo de amenazas persistentes avanzadas (APT) de Irán aprovechó la temida vulnerabilidad de Log4j para violar una agencia del gobierno de EE. UU.

¿Cómo lo hicieron? Comprometieron un servidor VMware Horizon sin parches. La brecha ocurrió en febrero y no se descubrió hasta mediados de año cuando la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) investigó actividad sospechosa de APT en la agencia no identificada.

Después de explotar Log4Shell, los atacantes "instalaron el software de criptominería XMRig, se movieron lateralmente al controlador de dominio, comprometieron las credenciales y luego implantaron proxies inversos Ngrok en varios hosts para mantener la persistencia", se lee en un aviso conjunto emitido por CISA y el FBI esta semana.

El aviso, titulado "Actores de APT patrocinados por el gobierno iraní comprometen la red federal, implementan Crypto Miner, Credential Harvester", detalla las tácticas, técnicas y procedimientos del grupo APT, y sus indicadores de compromiso. CISA y el FBI instan a todas las organizaciones con sistemas VMware vulnerables a asumir que se han visto comprometidos y emprender esfuerzos de búsqueda de amenazas.

Para obtener más información, lea el aviso de CISA/FBI , su anuncio oficial y un informe de análisis de malware . Puede encontrar más cobertura y análisis de The Register , SecurityWeek , The Record , TechCrunch y Silicon Angle .

2- ¿Cómo te va con la seguridad en la nube?

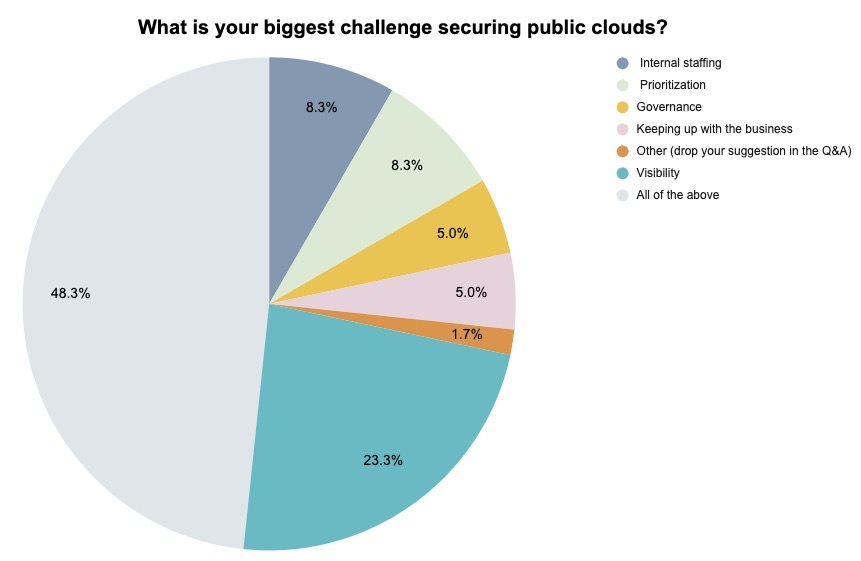

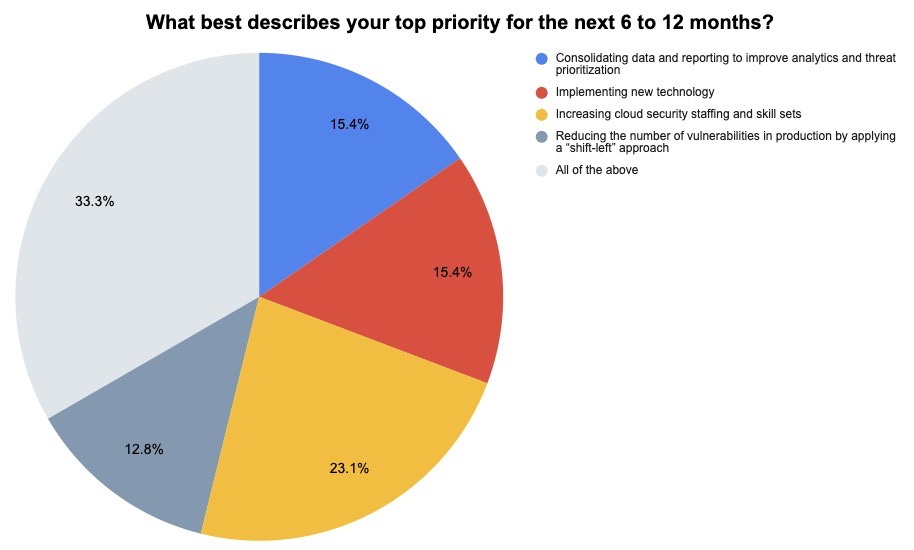

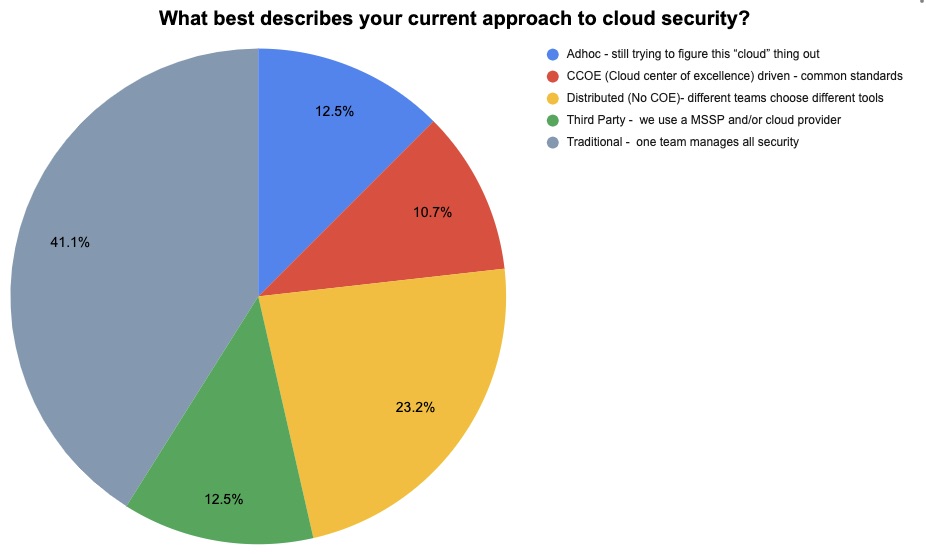

La seguridad es lo más importante para cualquier organización que adopte la nube, por lo que en nuestro seminario web reciente " Mesa redonda de seguridad en la nube: escalar la adopción de la nube sin sacrificar los estándares de seguridad " aprovechamos la oportunidad para encuestar a los asistentes sobre sus principales desafíos, enfoques y prioridades para la seguridad en la nube.

Echa un vistazo a los siguientes resultados:

(60 encuestados, octubre de 2022)

(56 encuestados, octubre de 2022)

(39 encuestados, octubre de 2022)

3 - Exceso de privilegios de usuario: un eslabón débil de la seguridad en la nube

Otorgar a los usuarios más permisos de los que necesitan es un error de configuración común que cometen las organizaciones en sus implementaciones en la nube porque, en caso de una infracción, ayuda a los intrusos a moverse lateralmente y comprometer activos adicionales.

Ese es uno de los hallazgos del " Informe de panorama de amenazas en la nube de IBM Security X-Force de 2022 ", que encontró este problema de privilegios excesivos para las identidades en la nube en un 99 % de las pruebas de penetración analizadas.

Aquí hay otros hallazgos del informe, que se basa en un análisis de datos de inteligencia de amenazas, resultados de pruebas de penetración, resultados de respuesta a incidentes, información de la web oscura y otra información recopilada entre julio de 2021 y junio de 2022:

- Se encontraron más de 100 000 cuentas en la nube que se venden en la dark web, un aumento del 200 % desde 2021. El acceso a la mayoría (76 %) se vende a través del protocolo de escritorio remoto, seguido de credenciales comprometidas/robadas (19 %).

- Los criptomineros y el ransomware son los principales tipos de malware que se utilizan para atacar entornos en la nube.

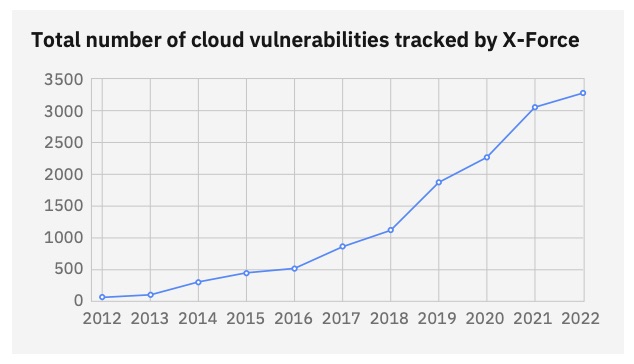

- El 26 % de los compromisos de la nube analizados se debieron directamente a la explotación de una vulnerabilidad, ya que las vulnerabilidades de la nube aumentaron un 540 % en los últimos seis años, al mismo tiempo que aumentaron en gravedad.

(Fuente: “Informe sobre el panorama de amenazas en la nube de IBM Security X-Force de 2022”, octubre de 2022)

4 - El informe destaca la amenaza del ransomware contra los bancos estadounidenses

Los bancos de EE. UU. informaron la mayor cantidad de incidentes relacionados con ransomware, así como la mayor cantidad de pagos de ransomware reales o solicitados, al Departamento del Tesoro de EE. UU. en 2021. Según un informe , la Red de Ejecución de Delitos Financieros (FinCEN) del departamento recibió casi 1500 informes por valor de casi $1200 millones, un 188 % más que los $416 millones de 2020. El informe también señala que durante la segunda mitad de 2021, la mayoría de las variantes de ransomware informadas a FinCEN podrían estar relacionadas con ciberatacantes rusos.

“El informe de hoy nos recuerda que el ransomware, incluidos los ataques perpetrados por actores vinculados a Rusia, sigue siendo una grave amenaza para nuestra seguridad nacional y económica”, dijo el director interino de FinCEN, Himamauli Das, en un comunicado .

Las recomendaciones de detección y mitigación de FinCEN para instituciones financieras incluyen:

- Para bloquear activamente la actividad sospechosa, alimente los indicadores de compromiso de las fuentes de datos de amenazas en los sistemas de detección de intrusos y los sistemas de alerta de seguridad.

- Si identifica actividad de ransomware, repórtelo de inmediato a las fuerzas del orden público, incluidos CISA, el FBI, FinCEN, el Servicio Secreto de EE. UU. y la Oficina de Control de Activos Extranjeros.

- Esté atento a los indicadores de "bandera roja" de la actividad financiera relacionada con el ransomware, como la actividad de TI detectada en los archivos de registro del sistema o el tráfico de red que apunta a indicadores o actores de ransomware conocidos.

5 - Europol: los jefes de policía deben ponerse al día con el metaverso

El metaverso todavía está en construcción, pero ahora es el momento de que las agencias de aplicación de la ley se preparen para vigilarlo. Eso dice Europol, que acaba de publicar un informe que explica qué es el metaverso, cómo podrían usarlo los ciberdelincuentes y qué pasos pueden tomar las agencias de aplicación de la ley para prepararse.

Titulado "Vigilancia en el metaverso: lo que la policía necesita saber", el informe destaca áreas clave para posibles actividades delictivas en el metaverso, que incluyen:

- Identidad, porque el metaverso enriquecerá exponencialmente las identidades digitales, haciéndolas más valiosas para los ciberdelincuentes

- Finanzas, porque creará un entorno fértil para el fraude y el lavado de dinero, ya que las transacciones financieras involucran criptomonedas descentralizadas.

- Acoso, abuso y explotación, incluidos los niños, a medida que el límite entre la identidad física y digital de una persona se difumina aún más en la realidad virtual.

- Terrorismo, porque la experiencia más inmersiva del metaverso permitirá a las organizaciones terroristas intensificar sus actividades de reclutamiento y entrenamiento.

- Información errónea y desinformación, ya que el metaverso ofrece datos mucho más precisos para apuntar a datos demográficos específicos con propaganda.

Europol aconseja a los organismos encargados de hacer cumplir la ley que construyan una presencia en línea en el metaverso; experimentar el metaverso y sus tecnologías relacionadas; y comprometerse con las empresas que lo están creando.

“Tener una comprensión de lo que se está desarrollando será esencial para involucrar a todos los actores relevantes y construir una imagen de las necesidades y responsabilidades de la aplicación de la ley en el metaverso”, se lee en el informe.

Por ejemplo, el informe destaca los ejemplos de Noruega, que desde 2015 ha estado implementando "patrullas de Internet" en varias plataformas de redes sociales, juegos y transmisión como un recurso para los usuarios; y de Francia, donde las fuerzas del orden establecieron una presencia en línea en Fortnite para ayudar a los niños que enfrentan abuso allí.

6 - La NSA se concentra en las vulnerabilidades de la memoria del software

Los desarrolladores deben usar lenguajes de programación que tengan menos probabilidades de generar aplicaciones vulnerables a ataques de memoria de software como desbordamientos de búfer. Ese es el consejo de la Agencia de Seguridad Nacional de EE. UU. (NSA), que acaba de publicar una guía centrada en la seguridad de la memoria del software.

En él, la NSA desalienta a los desarrolladores a usar lenguajes como C y C++, porque ofrecen demasiada "libertad y flexibilidad" en lo que respecta a la administración de la memoria, y le da la responsabilidad al desarrollador de garantizar que la aplicación no sea vulnerable al software. ataques de memoria

“Las herramientas de análisis de software pueden detectar muchos casos de problemas de gestión de la memoria y las opciones del entorno operativo también pueden proporcionar cierta protección, pero las protecciones inherentes que ofrecen los lenguajes de software seguros para la memoria pueden prevenir o mitigar la mayoría de los problemas de gestión de la memoria”, dice la guía.

La NSA recomienda utilizar lenguajes "seguros para la memoria", incluidos C#, Go, Java, Ruby, Rust y Swift. Si un desarrollador debe usar un lenguaje de memoria inseguro, la NSA lo alienta a usar herramientas de prueba de seguridad de aplicaciones estáticas y dinámicas para señalar los problemas de uso de la memoria.

Además, se pueden tomar medidas "anti-explotación" para fortalecer los entornos de compilación y ejecución a través de funciones y técnicas como la protección de flujo de control (CFG), la aleatorización del diseño del espacio de direcciones (ASLR) y la prevención de ejecución de datos (DEP).