Sentado en una playa soleada llena de arena brillante. Explorar la selva en busca de animales y plantas exóticos. Sumergirse en un mar azul profundo donde la luz del sol tiene dificultades para llegar. Salir de fiesta toda la noche en discotecas de una ciudad en la que nunca has estado. Tomados de la mano con amigos alrededor de una fogata cantando Kumbaya. Comiendo comida caliente y bebiendo café en una cueva en una montaña nevada.

Plataformas afectadas:

- WindowsPartes afectadas: usuarios de Windows

- Impacto: Controla el dispositivo de la víctima y recopila información confidencial

- Nivel de gravedad: Medio

Adversarios que impulsan itinerarios antihigiénicos

Los itinerarios son uno de los imprescindibles para la mayoría de los viajeros. Sin uno, no sabrán cuándo, cómo y dónde ir, dónde quedarse y cuándo y cómo volver a casa. Un itinerario también puede proporcionar detalles sobre cuánto tiempo tienen los viajeros en el destino para que puedan planificar actividades.

AsyncRAT

FortiGuard Labs descubrió recientemente un archivo malicioso llamado "itinerary.zip" que estaba alojado en dc5b-163-123-142-137[.]ngrok[.]io.

Dentro del archivo de almacenamiento hay un archivo titulado "Itinerario.pdf_____________________________________________.exe", que en realidad es un archivo .exe disfrazado de PDF. Ocultar una extensión .exe detrás de una larga serie de guiones bajos es un truco clásico que los actores de amenazas han utilizado durante décadas. El hecho de que todavía se use hoy en día indica que el truco todavía tiene cierto éxito. Si bien no sabemos cómo se dirigió a las víctimas al archivo, es fácil adivinar que se utilizó un correo electrónico o un sitio web relacionado con viajes para atraer a las víctimas a la ubicación del archivo.

Ejecutar el archivo .exe instala AsyncRAT en la máquina de la víctima. AsyncRAT es un troyano de acceso remoto (RAT) de código abierto escrito en .NET que se ha utilizado en varios ataques. FortiGuard Labs ha publicado previamente un blog sobre una campaña de spearphishing que entregó AsyncRAT:

Campaña Spear Phishing con nuevas técnicas dirigidas a empresas de aviación

AsyncRAT proporciona acceso remoto a los atacantes y les permite monitorear y controlar de forma remota una máquina comprometida a través de una conexión cifrada segura. Las funciones de RAT incluyen el registro de teclas, la toma de capturas de pantalla y la carga y descarga de archivos. Esta versión instalada de AsyncRAT se conecta a sus servidores C2 ubicados en "znets[.]ddns[.]net" y "dnets[.]ddns[.]net". En un intento por dificultar aún más el análisis, esta variante de AsyncRAT utiliza múltiples ofuscadores de .NET como Xenocode, Babel, Yano, DotNetPatcher, CryptoObfuscator, Dotfuscator, SmartAssembly, Goliath, NineRays y 198 Protector V2.

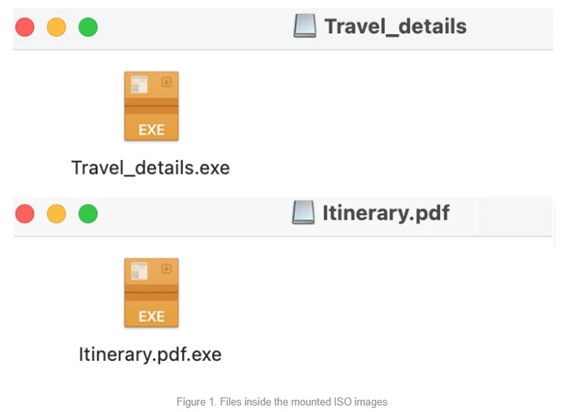

Investigaciones posteriores revelaron que itinerary.zip no era el único archivo alojado en dc5b-163-123-142-137[.]ngrok[.]io. Los archivos travel_details.iso, Activities_and_dates.iso e Itinerary.exe también estaban en el mismo dominio y también instalan variantes de AsyncRAT que se conectan a los mismos servidores C2.

Un archivo ISO (a menudo llamado imagen ISO) es un archivo que contiene el contenido idéntico (es decir, la jerarquía de carpetas y archivos) de un disco físico como un CD, DVD o Blu-ray. Los archivos ISO solían requerir software de terceros para abrirse. Sin embargo, el tipo de archivo ahora es compatible de forma nativa en Windows, a partir de Windows 8. Desafortunadamente, esto proporciona otro método de infección para los atacantes. Además, el formato de archivo .iso evita ser etiquetado con Mark-of-the-Web (MOTW). MOTW obliga a las páginas web guardadas a ejecutarse en la zona de seguridad de la ubicación desde la que se guardó la página como medida de seguridad. Los archivos que están etiquetados con MOTW también suelen pasar por controles de seguridad adicionales, como SmartScreen de Microsoft Defender y varios motores de análisis AV. Esta variante de AsyncRAT se esconde dentro del formato de archivo .iso para evitar el escaneo adicional y es una técnica conocida.

Una vez que se monta la imagen ISO (normalmente se hace simplemente haciendo doble clic en ella), la víctima debe ejecutar manualmente el archivo exe en la ISO montada para infectarse con AsyncRAT.

A principios de febrero de 2022 se observó otra muestra de AsyncRAT, "Detalles de reserva.exe". Todas estas muestras tienen nombres de archivo con temas de viajes, lo que es una clara indicación de que el atacante se dirigió específicamente a los viajeros.

Netwire RAT

Netwire RAT es otro malware que se entrega a través de un vector de infección con temática de viajes. Flight_Travel_Intinery_Details.js es un archivo malicioso encontrado recientemente por FortiGuard Labs. Dado que el archivo estaba alojado en un CDN de Discord del que se abusaba con frecuencia, combinado con el nombre del archivo, nos lleva a suponer que el javascript malicioso probablemente se distribuyó a través de un enlace en un correo electrónico o un archivo de documento adjunto asociado con viajes.

El archivo javascript (.js) finalmente elimina Update.exe, que es una variante de Netwire RAT que se conecta a su servidor C2 en kingshakes1[.]linkpc[.]net. Este servidor C2 parece haber sido utilizado por Netwire RAT desde mayo de 2021 a más tardar. Netwire RAT es un troyano de acceso remoto básico diseñado para funcionar en Windows, OSX y Linux. Al igual que AsyncRAT, Netwire RAT toma el control de la máquina comprometida y realiza actividades maliciosas como la exfiltración y el reconocimiento de datos.

Ejército colombiano bajo ataque

Quasar RAT

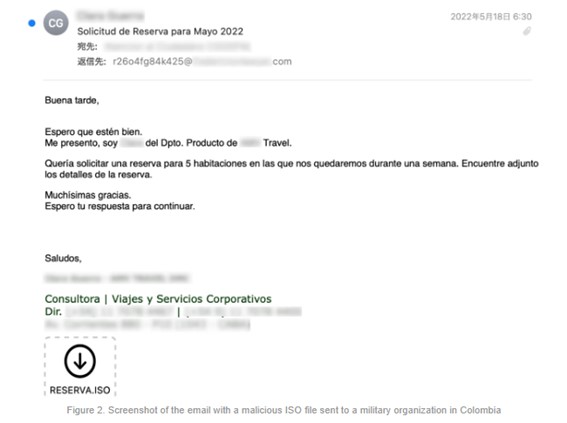

Otro ejemplo de un ciberataque relacionado con viajes llegó en lo que parece ser un ataque de spearphishing contra una organización militar en Colombia.

El correo electrónico tiene "Solicitud de Reserva para Mayo 2022" como asunto del correo electrónico, con "RESERVA.ISO" como archivo adjunto.

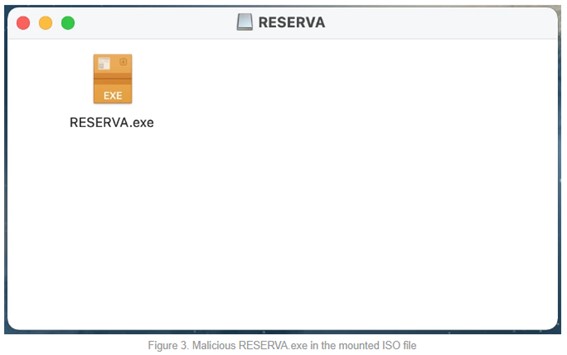

Si bien también se utilizó un archivo ISO en este ataque, la carga útil es un troyano de acceso remoto diferente, "Quasar RAT". El uso de Quasar RAT no es sorprendente porque este RAT tiene un historial de uso para ciberespionaje en una cantidad de ataques dirigidos informados en blogs de varios proveedores de seguridad. Un ejemplo de ello se encuentra en un blog, "Descubriendo nueva actividad por APT10", publicado por FortiGuard Labs en octubre de 2019, donde el grupo de actores de amenazas APT10 apuntó a organizaciones gubernamentales y privadas con Quasar RAT. Debido a que el malware es una RAT de código abierto y se ha observado que ha sido ampliamente utilizado, CISA publicó el "Informe de análisis (AR18-352A)" en Quasar RAT en febrero de 2019.

Quasar RAT es una RAT básica de código abierto. Como tal, no es una herramienta única para que los actores de amenazas tengan en su arsenal. Se anuncia que RAT se ejecuta en varias versiones del sistema operativo Windows (Windows 10, Windows 8/8.1, Windows 7, Windows Vista, Windows Server 2019, Windows Server 2016, Windows Server 2012 y Windows Server 2008). Las versiones anteriores de Quasar RAT también funcionan en versiones anteriores del sistema operativo Windows. Admite funciones típicas de los troyanos de acceso remoto. Éstos incluyen:

- Registro de teclas

- Recuperación/robo de contraseñas de navegadores web comunes y clientes FTP

- Subir/descargar y ejecutar archivos

- Recopilar información del sistema

- Escritorio remoto

- Editor de registro

Al igual que el ataque AsynRAT, el archivo Quasar RAT ISO se monta cuando se hace doble clic en el archivo ISO. Luego, la víctima debe ejecutar manualmente el archivo ejecutable malicioso "RESERVA.exe" para iniciar el proceso de infección.

El Quasar RAT instalado se conecta al servidor C2 en opensea-user-reward[.]serveusers[.]com (DDNS). La telemetría de Fortinet, así como OSINT, no observó ninguna conexión al DDNS en los últimos tres meses. Esto podría indicar que el ataque no tuvo éxito.

Curiosamente, FortiGuard Labs también descubrió otra muestra de Quasar RAT que comparte la misma sección de recursos y la misma dirección C2. Esta muestra se envió desde Hong Kong el día después de que se hiciera público el malware que se envió a un servicio militar colombiano. Si bien no se pudo recopilar evidencia para conectar las muestras con un solo actor de amenazas, dadas las similitudes en las muestras, es posible que el mismo atacante se dirigiera a una organización en Hong Kong.

Conclusión

Los ataques descritos en este blog no son complicados. Todo lo que se necesita es que la víctima ejecute manualmente un archivo ejecutable simple para infectarse. Lo que es único es que durante los últimos dos años, la mayoría de las oportunidades de viaje y vacaciones se perdieron debido a COVID. Y ahora que ha vuelto la libertad de viajar, los actores de amenazas están explotando el entusiasmo que tiene la gente para salir y explorar de nuevo.

Practique siempre la higiene de la seguridad cibernética y ¡buen viaje!

Protecciones de Fortinet

FortiGuard Labs tiene cobertura AV para las muestras de archivos maliciosos en este informe como:

- MSIL/VRN.WN!tr

- MSIL/Inyector.VRI!tr

- MSIL/Kryptik.YVP!tr

- MSIL/Agente.CJR!tr

- JS/Agente.OOU!tr

- W32/VBKrypt.C!tr

Los clientes de Fortinet también están protegidos contra este malware a través de los servicios de filtrado web, FortiMail, FortiClient, FortiEDR y CDR (desarme y reconstrucción de contenido) de FortiGuard.

Además de estas protecciones, Fortinet tiene múltiples soluciones diseñadas para ayudar a capacitar a los usuarios para comprender y detectar amenazas de phishing:

El servicio de simulación de phishing de FortiPhish utiliza simulaciones del mundo real para ayudar a las organizaciones a evaluar el conocimiento y la vigilancia de los usuarios ante las amenazas de phishing y para capacitar y reforzar las prácticas adecuadas cuando los usuarios se encuentran con ataques de phishing dirigidos.

También sugerimos que las organizaciones hagan que sus usuarios finales realicen nuestra capacitación GRATUITA NSE: NSE 1: Concienciación sobre la seguridad de la información. Incluye un módulo sobre amenazas de Internet que está diseñado para ayudar a los usuarios finales a aprender cómo identificarse y protegerse de varios tipos de ataques de phishing.

IOCs

Archivo IOCs

AsyncRAT

- 7e40ffe649eebe5a8f156f2051d670ccb1c2580b387190b60a928149c0db071e (travel_details.iso)

- a1a82789bcd4b8f4400e2d3dcd723722c4528cb3a188ffb54d7e684fdb808792 (Travel_details.exe)

- 981139ca1539c9db49c7e2cd2cfde1a463feec421a3f73d0cca9f880fbdb1919 (Itinerary.iso)

- aada737aa6be290e37a9da366a195b83a7597fbce1ef427b829049df7684cdf1 (ITINERARY.PDF.EXE)

- 98a8e1b3ff49c4b979127e2c02a04b41971fdb3d612c0d66e2e8a95f4f08a5e3 (activities_and_dates.iso)

- 906ca464f50e99eb1478d81dffa3c64abfc6819ec93b991cf890d52f5cfb1143 (Activities_and_dates.exe)

- f49c2c23d606fd7779d900604d9b45b7329c4f6ee5fbafdf77fbdd2c2ab26445 (itinerary.zip)

- aada737aa6be290e37a9da366a195b83a7597fbce1ef427b829049df7684cdf1 (Itinerary.pdf_____________________________________________.exe)

- ffd561a46ec49ff9c232005dc95ea1e3315e02e497e55adbfcc9f31ac668353a (Booking details.exe)

- b899fc7141b866552940b6ee0f8ab0d214a05c8338906fd85fae67c507d652bb (Itinerary.exe)

Netwire RAT

- 5f4bbe855651ea0417c10f470c010eb86a8eae4ac3b1569bcfaaac4eab648c9f (Flight_Travel_Intinery_Details.js)

Quasar RAT

- 5f336cc401742fab95092241ba8a6ab721390a52646b105b721376169152f982

- af5b5409b49d74f90ce2ccd62d03b890c3dc2b22a44b6a5f35dfa18a40a198da

- c928d42edbb368f61da40e6f78e7bd223736ecc0ac988359af51d7b6b4299f03

Network IOCs

AsyncRAT

- dc5b-163-123-142-137[.]ngrok[.]io/itinerary.zip

- dc5b-163-123-142-137[.]ngrok[.]io/travel_details.iso

- dc5b-163-123-142-137[.]ngrok[.]io/Itinerary.exe

- 33b4-163-123-142-137[.]ngrok[.]io/activities_and_dates.iso

- znets[.]ddns[.]net

- dnets[.]ddns[.]net

Netwire RAT

- kingshakes1[.]linkpc[.]net

Quasar RAT:

- opensea-user-reward[.]serveusers[.]com

Fuente: https://www.fortinet.com/blog/threat-research/threat-actors-prey-on-eager-travelers